ここでは、MOTEX(エムオーテックス)のセキュリティソフト「LANSCOPE CyberSolutions Powered by Deep Instinct」でSSO(Single Sign On)を実施するための設定手順を記載します。

シングルサインオンの環境条件

ソフトウェア

・LANSCOPE CyberSolutions powered by Deep Instinct

・Azure ActiveDirectory

シングルサインオン方法

・SAML2.0

設定手順

ここでは自社環境テナント「Three-Meister」の環境での設定を例に記載致します。

LANSCOPE CyberSolutions Powered by Deep Instinctの設定手順

Deep Instinct 管理コンソールにログイン

下記のURLにアクセスして、管理画面にログインします。

管理コンソールURL:https://cpms2.customers.deepinstinctweb.com/app/#/login?rurl=%2Fsettings%2Fintegration-and-notification%2Fsso

IDとパスワードを入力してログインします。

事前に設定されているGoogle Authenticatorを使用してワンタイムパスワードを入力してください。

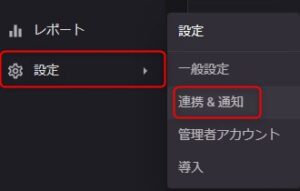

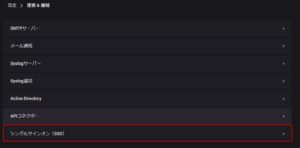

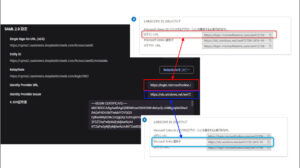

Deep Instinctの設定①

下記の画面が表示されたら「シングルサインオン(SSO)」をクリックします。

下記の画面が表示されたら「シングルサインオン(SSO)」をクリックします。

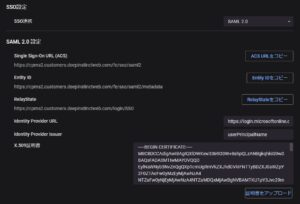

①Single Sign-On URL (ACS)

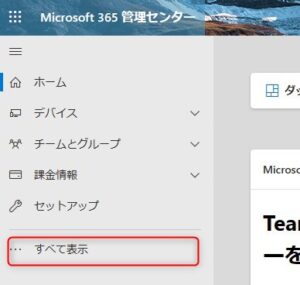

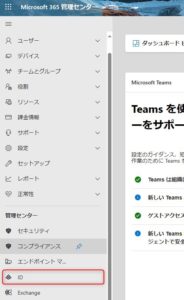

Azure ADの設定① SSO設定メニューの表示

Microsoft365にログインし、メニューから管理をクリックします。

※管理画面のメニューが表示されるまでに少し時間がかかる場合があります。

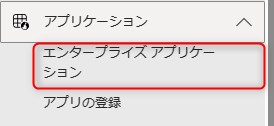

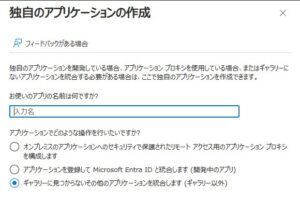

Azure ADの設定② 独自アプリケーションの登録手順①

下記の画面でアプリケーションの名前を指定します。

※ここで設定した名前はAzure上で管理のために表示される表示名です。

必ず製品名と同じ必要はありません。

ここでは、「LANSCOPE BI」と設定します。

アプリケーションでどのような操作を行いたいですか?では以下を選択します。(赤線)

〇オンプレミスのアプリケーションへのセキュリティで保護されたリモート アクセス用のアプリケーション プロキシを構成します

〇アプリケーションを登録して Microsoft Entra ID と統合します (開発中のアプリ)

◎ギャラリーに見つからないその他のアプリケーションを統合します (ギャラリー以外)

選択したら、画面下にある「作成」ボタンをクリックします。

登録が完了したら、作成したアプリケーションのメニューが表示されます。

アプリケーションの画面左側のメニューからシングルサインオンをクリックします。

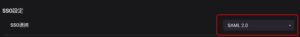

シングルサインオンのメニューが表示されたら、一覧から「SAML」をクリックします。

SAMLベースのサインオンの画面が表示されたら、①基本的なSAML構成の「編集」ボタンをクリックします。

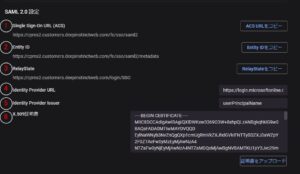

以下の画面が画面右側に表示されるので、「Deep Instinctの設定①」でメモした①~③の内容を入力します。

①Single Sign-On URL (ACS)

画面の上から2つ目、「応答URL」の応答URLの追加をクリックして入力欄を表示させます。

入力欄が表示されたら、URL(赤枠)にDeep Instinctの設定画面にあった①Single Sign-On URL (ACS)の内容を貼り付けます。

インデックス(青枠)は未入力で進みます。

②Entity ID

画面一番上の項目「識別子(エンティティID)」の識別子の追加をクリックします。

入力欄が表示されたら、赤枠の個所にDeep Instinctの設定画面にあった②Entity IDの内容を貼り付けます。

③RelayState

画面の上から4番目の「リレー状態」の入力欄(赤枠)にDeep Instinctの設定画面にあった③RelayStateの内容を貼り付けます。

他の2か所(サインオンURL/ログアウトURL)は空欄のままで画面上部の保存ボタンをクリックします。

Deep Instinctの設定② Azure側Key情報の確認と設定

次にAzure側の②の項目を確認し、一意のユーザーIDにどの属性が使用されているかを確認します。

これがログインIDとなります。(ここではuserprincipalnameがIDになるため、メールアドレスと同じものをIDにします)

ActiveDirectory上の項目名のことを「属性」と呼びます。

姓:givenNameや名:Surname、名前:UserPrincipalName 等それぞれ英語名が設定されており、原則、オンプレミスのActiveDirectoryとAzure ActiveDirectoryでは

同じ日本語名には同じ英名が付いていますが、異なる項目がある場合もあります。

Local ActieDirectory(windows Server 2019)

Azure ActiveDirectory

次にAzure側の③から証明書(Base64)をダウンロードします。

※デフォルトだとファイル名は先で登録したAzure側のアプリケーション名に拡張子(cer)をつけたもの(LANSCOPE DI.cer)になります。

Deep Instinctの管理画面に戻り、「証明書をアップロード」ボタンから証明書をアップロードします。

アップロードが完了するとボタンの上の入力欄に、「—–BEGIN CERTIFICATE—–」から始まる文字列がセットされます。

次に「Identity Provider URL」にAzure画面上の④にあるログインURLをコピーして貼り付け、

「Identity Provider Issuer」にAzure画面上の④にあるMicrosoft Entra 識別子をコピーして貼り付けます。

入力し終わったら保存ボタンを押して保存します。

あとはDeep Instinct側のユーザー登録とAzureのエンタープライズアプリケーションのアクセス権を設定すれば

SSOが動作します。

Deep Instinct ユーザー登録

Entra(Azure AD)エンタープライズアプリケーションのアクセス権の設定方法